近日,腾讯云安全中心监测到Linux 内核被曝存在TCP “SACK Panic” 远程拒绝服务漏洞(漏洞编号:CVE-2019-11477,CVE-2019-11478,CVE-2019-11479),攻击者可利用该漏洞远程攻击目标服务器,导致系统崩溃或无法提供服务。

风险等级:高风险。越早打补丁越好。

目前已知受影响版本如下:

• FreeBSD 12(使用到 RACK TCP 协议栈)

• CentOS 5(Redhat 官方已停止支持,不再提供补丁)

• CentOS 6

• CentOS 7

• Ubuntu 18.04 LTS

• Ubuntu 16.04 LTS

• Ubuntu 19.04

• Ubuntu 18.10

各大Linux发行厂商已发布内核修复补丁,详细内核修复版本如下:

• CentOS 6 :2.6.32-754.15.3

• CentOS 7 :3.10.0-957.21.3

• Ubuntu 18.04 LTS :4.15.0-52.56

• Ubuntu 16.04 LTS:4.4.0-151.178

• FreeBSD。

温馨提示:升级内核需谨慎,某些版本的虚拟平台不支持新内核,导致开不了机,如需升级内核请先拿测试机测试。

目前免费版补丁还没有出来。我司采用不升级内核的处理办法。

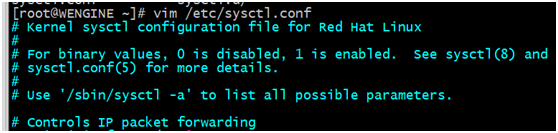

第一步:vim /etc/sysctl.conf

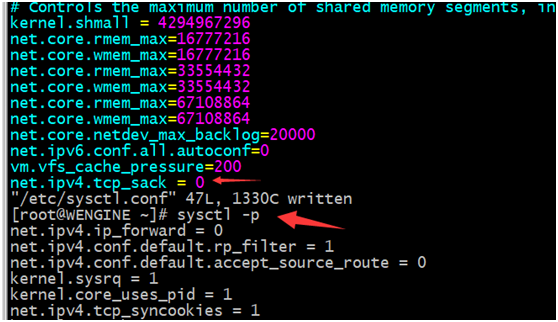

第二步:最后行插入:net.ipv4.tcp_sack=0

第三步:执行生效 sysctl -p

此方法也可以使用非网瑞达产品的centos系统上.